在《同一公司下多个产品共享用户的权限设计系统》和《独立产品权限体系设计》两篇文章中我介绍了两种不同场景下的权限设计,虽然整体设计不同,但是很多地方都有共通之处。然而,在这两篇文章中,都有一个悬而未决的问题,即业务权限的设计。在第二篇文章中我给出了Module.Object.Action的设计思路,这是没有错的,问题在于,这种方法是硬编码在代码中的,这就导致我们手动修改的权限和代码之间,一定要有一个耦合的key对应起来。这样的设计,仍然无法完全符合更先进的权限管理要求。今天,我将介绍一种在微服务大背景下的分布式架构形式的业务权限设计方案,希望通过这篇文章,能够帮助你完成在线的权限定制。

用户关联子系统

在几乎所有系统中,都存在一个和用户关联的子系统,这个子系统包含这么一些部分:

- 认证

- 用户

- 角色

- 权限

这个子系统的最终目标是决定当前这个用户,是否可以进行当前正在进行的操作。倘若一个系统中,根本不需要考虑用户能否进行这些操作,那么它就是一个风险极高的裸系统,也不需要这一套体系。但是,很明显,几乎全部系统都有这么一个子系统,为什么?因为用户认证和权限控制一方面是保证系统安全性,另一方面是没有用户信息你不知道他应该操作哪个内容。

而这个子系统在上文提到的两篇文章里面,实际上我已经基本解决了。但是为什么在这里又需要单独讲呢?因为我们的架构方式不同了,我们需要把这个子系统放到一个链路中去,也就是说,一个用户请求从发出到结束,中间需要经过一次这个子系统,但是这仅仅是整个链路中的一个环节,而另一个环节,就是本文的重点——业务权限子系统。

业务权限与用户权限的区别

如上文所述,用户权限实际上是由用户认证和角色权限两部分组成:用户认证首先确定这个用户是不是系统成员、有没有过期、有没有被冻结等等,是权限控制的第一步;角色权限则是控制这个用户有没有按照Module.Object.Action的形式进行某个操作的权利,是系统层面的业务开关。而业务权限则更复杂,它用于决定当前这个用户在有权限对的情况下,对某个具体的对象是否有操作权限。

举个例子,在你的系统中有一个交易模块,里面包含商品、订单、物流等对象,每个对象有各种操作权限。现在我们假设,角色A对交易模块的商品对象有下架的权限,我们大概知道角色A应该是仓储管理人员。也就是说,在系统代码层面,我们可以得到一个用户角色为A的情况下“交易.商品.下架”这个entitlement是true,在restful api返回的用户信息中,有一个permissions字段包含了这个信息。然而,现在情况发生了更复杂的变化,“商品”可能有多个种类,只有当这个商品是某个品类的商品,且经手了另外一个部门的情况下,角色A才有下架的权限。这种情况我相信你在开发中偶尔也有遇到过,也就是说,我们前面所讲的链路,你不可能在没有进入业务代码之前,就知道当前这个操作有没有权限,因为你必须查询两个数据表之后,才可能得出结论。这种情况下,回到我们的在线权限系统的编辑界面上,我们就没有办法处理了,当然,我们可以通过一些别扭的设计,单独划出一块来进行配置,但是这样就会遇到我所讲的数据库里面的某个值必须耦合到代码里面写死。

这个例子生动的说明,我们需要有另外一种设计,在用户权限节点走完之后,再走一个业务权限节点,来解决业务权限在整个链路中的实现,从而可以真正做到在处理业务逻辑的代码中,没有任何有关权限的判断,因为权限判断已经被完全前置了,开发者只需要专注写业务逻辑处理即可。

用户请求链路中用户权限判断、业务权限判断、业务处理的分离

也就是说,我们以前认为权限判断只有一个节点,在一个子系统里面做,所以导致我们在思考这个问题的时候,遇到上面例子里的那种情况,就异常纠结,因为怎么设计都没有办法实现我们想要的效果。但如果我们现在来看,发现我们以前把用户关联子系统想复杂了,我们现在把业务权限的部分剥离出去,就会发现剩下的部分可以完全按照RBAC来进行设计。

配置权限

我们一贯的思路是自动判断的部分走完,再走我们自己写的代码部分,但是我们忽略了一个问题,就是自动判断的部分可能真的没有办法自己走完。我们传统的思维都是“配置思维”,也就是通过一个配置文件,给定了固定的对应关系,这就导致我们没有办法在动态中决策。当然,你可能说,我可以在配置中加入某些特定的语法,从而可以实现动态计算呀。这当然是可以的,而且是我接下来将要提供的多个方式中的一种。但是,很明显,这种解析语法后再计算的方案,会存在性能问题,在一些对性能要求比较高的地方,还是有待考量。

我想到一种分布式的架构,在自动判断过程中我们也可以提供代码。这样的好处是定制化更灵活,可以实现以前某些想要实现的能力,不足之处在于我们的代码是离散的,有些代码不在我们常规的业务流里面,管理代码需要付出更多精力。如何“提供代码”呢?我想到了云函数的方式。也就是说,我们的代码是部署在云函数的,而要进行计算的地方,去调用云函数来计算。

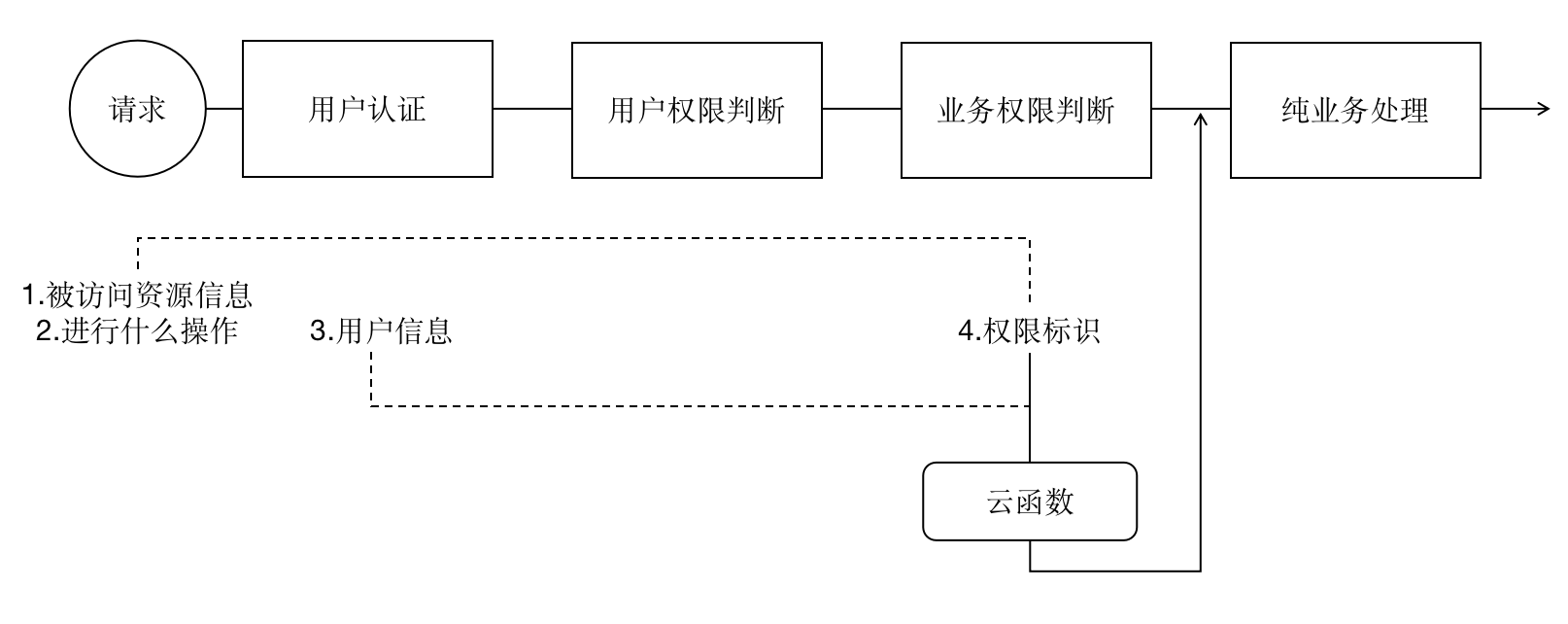

一个云函数对应了一个业务权限。它的具体工作流程如下:

用云函数来计算业务权限判断

在请求链路中,上一个阶段的处理,会遗留下一些信息,传递给下一个阶段使用,当进入业务权限判断阶段后,我们通过“被访问的资源信息”+“进行什么操作”可以找到对应的“权限标识”,注意,这里的“权限标识”和entitlement是同名的,你可以理解为它是第三阶段“用户权限判断”遗留下来的(但是实际上在第三阶段之前,它必须由系统层面绑定被访问资源进行操作所对应的entitlement)。通过权限标识,我们去调用该标识配置的云函数,并把用户信息、资源信息、操作信息等都带过去,在云函数中通过调用底层的微服务来查询当前这个用户在这个资源对象中,存在什么角色,或者当前这个用户的角色在当前资源对象中起到什么作用,是不是可以进行某操作等等,最终将结果返回给业务权限判断节点。

云函数内的代码是完全自己写的,这也就实现了以前无法实现的能力。当然缺点我前面也说了,就是代码不好管理。

我想到了一种办法来解决这个问题,我们应该尝试做到,不需要我们自己去写云函数代码,而是我们写DSL,然后通过编译来生成云函数代码和部署,也就是说,我们的代码库中,可以没有云函数代码,这些逻辑以DSL的形式被配置在业务权限管理子系统中。而DSL的存储形式是Schema,在界面上的表现形式是类似:

use 商品 from 交易 with $Object // 从交易模块中找到id为当前访问资源的商品,会进行数据库查询操作 if 商品.类别 != 类别A: exit 0 // 如果商品类别不是特定的类别A,那就没有特殊逻辑判断,直接通过判断 use 仓管 from 商品 // 从商品中取出仓管信息 if $User in 仓管: exit 0 // 如果当前访问的用户是当前商品的一名仓管,通过判断 exit 1 // // 最后就表示没有通过,通过抛出不同的code来告诉系统判断没有通过的原因是什么

在权限管理界面上,点击某个业务权限时,会给出该权限的Module.Object.Action值,这个值就是权限标识,并作为调用云函数的标识。同时,提供撰写DSL的入口,提交DSL之后,DSL会被编译为golang或其他语言的代码,被部署到该标识对应云函数上。更近一步,我们利用低代码形式,将逻辑可视化编排用到这里,用户在界面上看到的,是一个逻辑条件图,而不是代码。当没有部署云函数,或没有绑定云函数,那么在这个阶段就直接通过判断,进入下一阶段的逻辑代码处理,调起对应的业务微服务完成业务。

多筛多验

还有一种场景,比如某个地方的搜索框,要求只能在自己有权限的对象中进行搜索,如果自己没有权限,那么搜索结果中不展示。这里的处理,一般都是先在全部中搜索,搜索完之后对结果进行一遍挑选,只拿出这个用户有权限的部分,组合出10条或特定条数,返回给用户。但是,如果不做任何设计,直接这么一条条的判断其权限,就会降低效率,性能大大受损。这就要用到我上两篇文章提到的缓存策略。该对象的搜索可见性作为一个权限,可在搜索前提前缓存起来,因为其可见性是基于记录的,而不是基于搜索词的。我们采用定时缓存的策略,将一个用户可搜索的所有对象缓存起来,在搜索时先读取缓存,然后在缓存范围内进行搜索。

字段级权限

在复杂的业务系统中,角色多,细节复杂。例如,在某个审批单据关联的付款单据中,付款审批者需要查看审批单据信息,但是为了信息保密性,要求付款审批人只能看到审批信息中的特定字段。此时,我们需要为字段设计不同的权限级别(或组),当在上述场景中,需根据该字段的级别进行挑选。对字段的级别设定,可以是旁路的,并不需要在固定的表中保存这一设定,可以按对象和级别,把相关字段列表保存在一起。

结语

本文设计了一种可在线进行权限配置的方案。通过把用户权限和业务权限分成两个阶段来对待,解决了以前设计用户权限时老是纠结于业务中的一些比较特殊的权限逻辑难以配置的局面,现在,不要再陷在这块泥潭里,按照典型的RBAC去设计用户权限就好了。通过引入云函数,把业务的逻辑处理脱离原始代码,把业务逻辑判断的代码从原来不得不在业务代码中进行穿插的状况,变为从业务代码里剖离出来,配置化,做到真正的权限与纯业务处理的分离。通过DSL、逻辑可视化编排来解决非代码人员的逻辑编写问题。通过这样的设计之后,我们就可以对权限进行完整的在线化配置了。

2022-03-03 3886